Neue Security-Anforderungen für vernetzte Produkte

06.11.2024 - Ab 2027: Cyber Resilience Act für alle EU-Mitgliedstaaten vollständig gültig

Der EU Cyber Resilience Act (CRA) definiert die Produkt-Security neu. Welche zentralen CRA-Anforderungen müssen die OT-Produkte nun erfüllen, damit sie auch zukünftig in der EU vermarktet werden dürfen? Der folgende Artikel klärt auf.

Unter den Cyber Resilience Act fallen alle „Produkte mit digitalen Elementen“, die Kommunikationsfähigkeit haben. Die Verordnung, die folglich sowohl Hard- ebenso wie Software abdeckt, macht verbindliche Vorgaben, die beim Inverkehrbringen von Produkten einzuhalten sind. Produkte, die diesen Vorgaben entsprechen, tragen ein CE-Kennzeichen, nicht-konforme Hard- und Software darf nicht (mehr) in Verkehr gebracht werden. Diese Aussage trifft ebenfalls auf Bestandsprodukte zu. Hersteller, Distributoren und Importeure sind gleichermaßen verpflichtet, die Einhaltung des CRA sicherzustellen.

Der in der Verordnung geforderte sichere Entwicklungsprozess wird durch die Pflicht zur Behandlung von Schwachstellen ergänzt. Diese sind „unverzüglich“ zu beheben, zum Beispiel durch die Bereitstellung von Sicherheitsaktualisierungen. Diese Maßgabe besteht für die Dauer von fünf Jahren und hat für den Kunden kostenfrei zu sein. Zudem müssen die Produkte für diese Zeitspanne aktiv auf Schwachstellen untersucht werden. Hersteller unterliegen der Verpflichtung, aktiv ausgenutzte Schwachstellen in Produkten sowie sicherheitsrelevante Angriffe auf ihr Unternehmen innerhalb von 24 Stunden (Frühwarnung) an die europäische Behörde ENISA (European Network and Information Security Agency) zu melden.

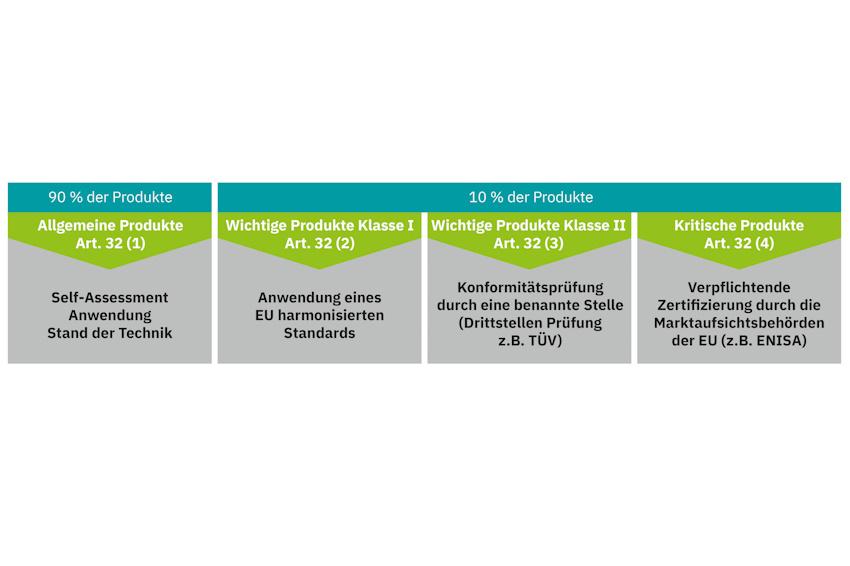

Strikteres Konformitätsbewertungsverfahren für Produkte der Klassen I und II

Vor der Bereitstellung eines Produkts auf dem Markt muss der Hersteller dessen Konformität hinsichtlich der Anforderungen des Cyber Resilience Acts bewerten. Je nach der im Gesetz vorgesehenen Einstufung in Bezug auf die Kritikalität der Hard- oder Software sind dazu entsprechende Maßstäbe zu berücksichtigen. Ein Produkt der Klasse I erfüllt wesentliche Funktionen, die sich für die Cyber-Sicherheit anderer Produkte, Netze oder Dienste als wichtig erweisen. Daher birgt es ein erhebliches Risiko im Hinblick auf eine direkte Manipulation einer großen Zahl weiterer Produkte. Zu den wichtigen Produkten der Klasse I gehören Router, Modems, Switches und VPN-Geräte, Public-Key-Infrastrukturen und deren Software sowie SIEM-Systeme (Security Information and Event Management) und Mikroprozessoren mit sicherheitsrelevanten Funktionen. Zur Klasse II zählen Firewalls sowie manipulationssichere Mikro-Prozessoren/Controller.

Der CRA ist als atmendes System angelegt. Auf diese Weise kann die Kommission die Liste der wichtigen Produkte, die heute in Anhang III definiert sind, durch einen Rechtsakt erweitern. Daraus folgt, dass diese Hard- und Software im Rahmen eines strikteren Konformitätsbewertungsverfahrens beurteilt werden muss.

CE-Kennzeichnen nur nach Einhaltung der CRA-Vorgaben

Der Cyber Resilience Act wurde im September 2022 als Entwurf publiziert und liegt nach der am 12. März 2024 stattgefundenen Abstimmung im EU-Parlament in den gängigen Landessprachen der EU vor. Im Nachgang der geplanten offiziellen Verabschiedung und Veröffentlichung Ende 2024 wird der CRA 2027 in allen Mitgliedstaaten vollständig gültig. Dann müssen sämtliche relevanten Produkte dessen Anforderungen einhalten, um zukünftig ein CE-Kennzeichen zu erhalten.

Anhang I des Cyber Resilience Acts benennt die grundlegenden Anforderungen an das Produkt. Diese sind bei der Konzeption, Entwicklung und Herstellung zu beachten, also auf einem sicheren Entwicklungsprozess basieren. Die Anforderungen umfassen unter anderem den Zugriffsschutz, Schutz der Vertraulichkeit, Integrität und Verfügbarkeit sowie einen sicheren Auslieferungszustand. Im Fokus der in Anhang I aufgeführten grundlegenden Anforderungen steht die Risikobetrachtung für den bestimmungsgemäßen Gebrauch. Ob alle Anforderungen komplett umgesetzt werden müssen, bestimmen die Risikoanalyse des Produkts und der Security-Kontext. In der OT (Operational Technology) sind dies die Einsatzszenarien im Produktionsnetzwerk.

Die festgelegten Anforderungen für die relevanten Produkte finden sich in Anhang I Teil 1. Beispielsweise gehört dazu, dass ein Produkt mit digitalen Elementen folgende Rahmenbedingungen erfüllen muss:

- frei von bekannten ausnutzbaren Schwachstellen,

- Auslieferung mit einer sicheren Standardkonfiguration,

- Sicherstellung, dass Security-Schwachstellen durch

- Updates beseitigt werden können,

- Meldung unbefugter Zugriffe über ein Authentifizierungs-,

- Identitäts- oder Zugangsverwaltungssystem,

- Schutz der Integrität gespeicherter und übermittelter Daten vor einer Manipulation oder Veränderung sowie Benachrichtigung

- bei deren Beschädigung,

- Sicherstellung der Verfügbarkeit wesentlicher Informationen auch nach einem Sicherheitsvorfall, zum Beispiel einem Denial-of-Service-Angriff,

- Minimierung der negativen Auswirkungen eines Sicherheitsvorfalls auf das Produkt selbst, die Verfügbarkeit von anderen Geräten oder die in den Netzen zur Verfügung gestellten Dienste.

Starke Orientierung der Regeln an der IEC 62443

In dem jetzt abgestimmten CRA-Text gibt es drei OT-relevante Präzisierungen, die auf das Feedback der Verbände zurückzuführen sind:

Eine Ersatzteilregelung im engeren Sinne: Produkte, die in Maschinen verbaut sind, können ausgetauscht werden, ohne dass sie dem CRA entsprechen müssen.

Der Begriff Kernfunktion definiert, dass sich zusammengesetzte Produkte gemäß ihrer Kernfunktionalität in die jeweiligen Bewertungskategorien einstufen lassen, sogar wenn Teilfunktionen nach strengeren Konformitätsbewertungsverfahren geprüft werden müssten.

Anerkannte Interoperabilitätsnormen behalten ihre Gültigkeit, auch wenn ihre Sicherheitsmerkmale nicht mehr dem aktuellen Stand der Technik entsprechen. Diese Regelung könnte die Verwendung industrieller Kommunikation erleichtern. Sie wird jedoch nur in den Erwägungsgründen aufgeführt und nicht direkt im Gesetzestext.

Unterschiedliche Arbeitsgruppen legen die Richtlinien zum Konformitätsnachweis für die spezifischen Produktklassen fest. Im Bereich der OT-Produkte wird derzeit an der Definition der Regeln gearbeitet, die sich inhaltlich stark an der IEC 62443 orientieren. Hierbei handelt es sich um den weltweiten Standard für Cyber Security in der Automation. Eine Zertifizierung von OT-Produkten nach IEC 62443 wird beim Einsatz in bestimmten Anwendungen (etwa kritischen Infrastrukturen) gefordert. Zusätzlich kann sie zum Nachweis der Cyber-Security-Implementierung in Unternehmen und allgemeinen Produkten außerhalb der kritischen Infrastruktur verwendet werden, ein Beispiel dafür ist das 360-Grad-Security-Konzept bei Phoenix Contact. Die Anwendung und Zertifizierung der Hard- und Software gemäß der IEC 62443 erweist sich daher als gute Basis für die Umsetzung und Konformitätsprüfung des CRA – insbesondere bei Produkten, deren Konformität durch ein Self-Assessment nachgewiesen werden darf.

Phoenix Contact hat bereits 2017 mit der Implementierung der IEC 62443 begonnen und auf dieser Grundlage das 360-Grad-Security-Konzept etabliert. Die nach IEC 62443-4-1 entwickelten Produkte erfüllen die Anforderungen an Security-Funktionen gemäß IEC 62443-4-2. Die Behandlung von Schwachstellen wird über das Product Security Incident Response Team (PSIRT) sichergestellt. Zudem umfasst das Portfolio des Unternehmens sichere Lösungen und Dienstleistungen. Die auf der IEC 62443 gründenden Cyber-Security-Prozesse sind durch den TÜV Süd unabhängig zertifiziert und werden jährlich überprüft.

Es zeichnet sich ab, dass der Cyber Resilience Act die Cyber Security in der OT deutlich verbessert. Die Hard- und Software muss allerdings sicher eingerichtet und betrieben werden. In der professionellen Anwendung ist folglich weiterhin ein Informationssicherheits- Managementsystem (ISMS) erforderlich, das ebenso die notwendigen organisatorischen Maßnahmen berücksichtigt. Dazu hat die EU die Richtlinie Network and Information System (NIS 2) veröffentlicht, die die Cyber Security für die Betreiber bestimmt.

Autoren

Lutz Jänicke, Corporate Product & Solution Security Officer, Phoenix Contact GmbH & Co. KG, Blomberg

Boris Waldeck, Product and Solution Security Expert, Phoenix Contact Electronics GmbH, Bad Pyrmont

Kontakt

Phoenix Contact GmbH & Co.KG

Flachsmarktstr. 8

32825 Blomberg

Nordrhein-Westfalen, Deutschland

+49 5235 341 713

+49 5235 341 825